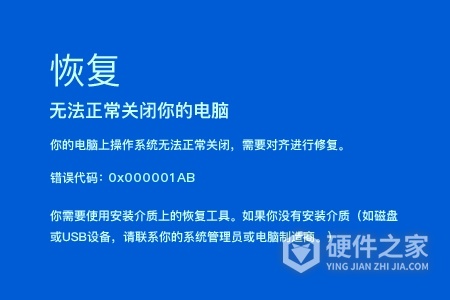

蓝屏代码0x000001AB代表"UNWIND_ON_INVALID_STACK",意味着在发生异常或错误时,系统尝试在无效的堆栈上执行异常处理过程,从而导致系统崩溃并显示蓝屏错误。这可能是由于异常处理程序被异常或损坏的堆栈破坏所引起的。

通过在关机状态下按住Shift键并选择“重新启动”按钮,然后选择“故障排除”>“高级选项”>“启动设置”> “重新启动”,接下来,在启动设置窗口中,按住F4键或F5键,以进入安全模式,查看是否能够正常启动,并从而确定是不是因为某个应用程序或驱动程序导致的问题。

确保您的操作系统和硬件设备是兼容的,尤其是最新的驱动程序和固件。

确保计算机内部所有硬件组件(如内存、硬盘、显卡等)正常安装和连接,重新插拔硬件设备,确保它们正确连接。

1、首先你的电脑必须下载与完成安装完成快快蓝屏修复助手。如果你还没有安装点击下方链接下载。

下载地址:>>>快快蓝屏修复助手<<<

提示:安装路径不要选择C盘,避免产生问题造成损失。

2、找到你电脑中的快快蓝屏修复助手,点击进入。看到首页后,点击首页一键扫描按钮开始扫描。等待几分钟,就能获取你急切想要的结果。

3、扫描完成后会显示电脑的所有蓝屏记录以及蓝屏的详细信息。

4、解决方案页面显示了导致该次蓝屏的具体原因和解决方案,点击右上角的一键修复进行修复。

5、切记,当修复完成之后我们还是需要重新启动计算机的。毕竟一切修复的结果,需要重新后,才能被系统认可。

当你完成重启后,你电脑的蓝屏问题已经基本解决了。相信小编,不要急需卸载快快蓝屏修复助手。毕竟它强大的功能是你未来的一个保障,可以随时随地为你服务,让你再次遇到蓝屏问题不在抓狂。

UNWIND_ON_INVALID_STACK bug 检查 的值为 0x000001AB。 它表示尝试访问有效内核堆栈范围之外的内存。 具体而言,此 BugCheck 指示堆栈展开交叉到无效的内核堆栈。 这可能表示内核堆栈指针在异常调度或展开 (已损坏,例如,由于帧指针) 的堆栈损坏,或者驱动程序正在从不是合法内核堆栈的堆栈上执行。

发生无效访问时,异常记录不可用。

| 参数 | 描述 |

|---|---|

1 |

指向当前堆栈的指针。 |

2 |

堆栈的类型限制(如 NormalStackLimits) (3) 。 由于堆栈无效,这表示内核对给定计算机状态时应处于活动状态的内核堆栈类型的最佳估计。 堆栈限制类型0x0 - 如果在 bug 检查期间计算堆栈限制,则 bug 检查堆栈 (任何堆栈) 0x1 - 处理器 DPC 堆栈 0x2 - KeExpandKernelStackAndCallout (Ex) 堆栈 0x3 - 普通内核线程堆栈 0x4 - 线程上下文交换期间的内核线程堆栈 (不明确哪个线程处于活动状态) 0x5 - win32k 内核/用户标注堆栈 0x6 - 处理器 ISR 堆栈 0x7 - 内核调试器堆栈在处理 KD I/O) 时 (任何堆栈 0x8 - 处理器 NMI 处理堆栈 0x9 - 处理堆栈检查处理器计算机 0xA - 处理器异常堆栈 (用于调度某些引发的 IRQL 异常) |

3 |

指向上下文记录的指针,表示在遇到无效堆栈时为异常) 解除 (或调度的上下文。 |

4 |

ExceptionRecord - 保留,UNWIND_ON_INVALID_STACK始终为 0。 |

尝试访问无效堆栈。 由于内核堆栈的大小有限,开发人员需要小心跟踪它的限制,例如,当使用它复制视频内存块时。 有关 Windows 内核堆栈的信息,请参阅 使用内核堆栈。

使用完整内核转储或附加的调试器,以下命令可能有助于收集信息并跟踪错误访问内存的代码。

首先使用 !analyze 命令收集信息,特别是 bug 检查参数。 此外,检查出错的源行和模块名称(如果可用)。

Arguments:

Arg1: 89344350fffff607

Arg2: 0000000000000003

Arg3: fffff607893436c4

Arg4: fffff60789343ea8

使用 !analyze 输出中提供的 .trap 命令链接将上下文设置为陷阱帧。

TRAP_FRAME: fffff60789343f50 -- (.trap 0xfffff60789343f50)

NOTE: The trap frame does not contain all registers.

Some register values may be zeroed or incorrect.

rax=fffff607893441e8 rbx=0000000000000000 rcx=0000000010000004

rdx=0000000000000002 rsi=0000000000000000 rdi=0000000000000000

rip=fffff8026dc296cf rsp=fffff607893440e8 rbp=fffff60789344350

r8=fffff8028e7a08b2 r9=0000000000000008 r10=fffff8029e9c3980

r11=fffff607893440f8 r12=0000000000000000 r13=0000000000000000

r14=0000000000000000 r15=0000000000000000

使用 !thread 命令收集有关正在运行的内容的信息。 在此示例中,它看起来像一个视频计划程序工作线程正在运行。

2: kd> !thread

THREAD ffff8f8e9af25080 Cid 0004.0378 Teb: 0000000000000000 Win32Thread: 0000000000000000 RUNNING on processor 2

Not impersonating

DeviceMap ffffd601dbe63e30

Owning Process ffff8f8e99ab4040 Image: System

Attached Process N/A Image: N/A

Wait Start TickCount 14361 Ticks: 0

Context Switch Count 64607 IdealProcessor: 1

UserTime 00:00:00.000

KernelTime 00:00:06.046

Win32 Start Address dxgmms2!VidSchiWorkerThread (0xfffff8027a70d100)

Stack Init fffff60789344c70 Current fffff607893445c0

Base fffff60789345000 Limit fffff6078933f000 Call 0000000000000000

Priority 16 BasePriority 16 PriorityDecrement 0 IoPriority 2 PagePriority 5

...

然后使用 kb (显示堆栈回溯) 和 f 选项显示堆栈和内存使用情况,以查看是否存在较大的内存用户。

2: kd> kf

...

02 198 fffff607`89344460 fffff802`8e6b41d5 amdkmdag+0x2308b2

03 120 fffff607`89344580 fffff802`8e59eb35 amdkmdag+0x1441d5

04 30 fffff607`893445b0 fffff802`8e62b5e8 amdkmdag+0x2eb35

05 c0 fffff607`89344670 fffff802`8e623f6c amdkmdag+0xbb5e8

...

如果代码的特定部分看起来可疑,请使用 u、ub、uu (Unassemble) 命令检查关联的汇编语言代码。

2: kd> u fffff607`893442c8 l10

fffff607`893442c8 d04234 rol byte ptr [rdx+34h],1

fffff607`893442cb 8907 mov dword ptr [rdi],eax

fffff607`893442cd f6ff idiv bh

fffff607`893442cf ff01 inc dword ptr [rcx]

fffff607`893442d1 17 ???

fffff607`893442d2 c4 ???

fffff607`893442d3 9f lahf

fffff607`893442d4 8e8fffff0060 mov cs,word ptr [rdi+6000FFFFh]

fffff607`893442da 5a pop rdx

fffff607`893442db 9f lahf

fffff607`893442dc 8e8fffff0000 mov cs,word ptr [rdi+0FFFFh]

fffff607`893442e2 0000 add byte ptr [rax],al

fffff607`893442e4 0000 add byte ptr [rax],al

fffff607`893442e6 0000 add byte ptr [rax],al

fffff607`893442e8 7527 jne fffff607`89344311

fffff607`893442ea 6e outs dx,byte ptr [rsi]

使用 .cxr (显示上下文记录) 命令,使用 !analyze 提供的参数 3 值显示上下文记录。

.cxr fffff607893436c4

使用 !vm 命令检查内存使用情况,例如,查看正在使用的内核堆栈内存量。

0: kd> !vm

Physical Memory: 1541186 ( 6164744 Kb)

Available Pages: 470550 ( 1882200 Kb)

ResAvail Pages: 1279680 ( 5118720 Kb)

...

Kernel Stacks: 13686 ( 54744 Kb)

使用具有 2 参数的 !stacks 命令查看有关堆栈的信息。 此命令可能需要一些时间才能运行。 检查输出中可能指向 和 区域进行进一步调查的受阻执行的重复模式。

Bug 检查代码参考